Ransomware pada umumnya “hanya” bisa menyusup ke dalam penyimpanan data seperti hard disk atau SSD. Namun temuan terbaru menunjukkan kalau deretan kode berbahaya tersebut bisa disusupkan ke dalam prosesor.

Orang yang menemukannya adalah Christiaan Beek, analis dari Rapid7, yang terinspirasi dari celah keamanan prosesor AMD Zen yang ditemukan oleh peneliti keamanan Google pada awal 2025.

Kurang lebih cara kerjanya seperti ini: prosesor bisa dikontrol menggunakan microcode, semacam firmware, yang sejatinya dipakai untuk memperbaiki bug ataupun meningkatkan kestabilan prosesor.

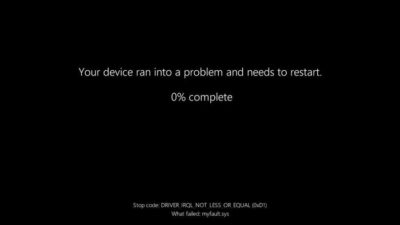

Namun sayangnya lapisan ini ternyata bisa menjadi celah keamanan, yaitu dengan menyusupkan microcode berisi ransomware. Jika berhasil dieksploitasi, berarti ransomware bisa menyerang PC di lapisan yang sangat dalam, bahkan jauh sebelum masuk ke dalam sistem operasi.

Dalam celah yang ditemukan Beek ini, instruksi RDRAN bisa dimodifikasi dan disusupi microcode custom yang selalu memilih “4” saat memilih nomor secara acak, demikian dikutip detikINET dari Techspot, Selasa (13/5/2025).

Memang, secara teoritis pembaruan microcode ini seharusnya hanya bisa dilakukan oleh pembuat prosesor. Tujuannya adalah agar microcode yang disediakan benar-benar kompatibel dengna prosesornya.

Memasang microcode custom ini juga sebenarnya adalah proses yang sulit, namun bukan tak mungkin dilakukan, seperti yang didemonstrasikan oleh Beek yang berhasil menulis sebuah ransomware yang beroperasi di tingkat prosesor.

Beek menyebut temuannya ini sebagai hal yang luar biasa, namun ia tak berencana mengungkap ataupun mempublikasikan dokumentasi atau kode dari demonstrasinya itu.

Masalahnya, jika metode ini sampai jatuh ke penjahat siber, artinya ransomware bisa benar-benar disusupkan ke bagian paling dalam di PC, seperti prosesor ataupun motherboard.

Beek juga menyebut ancaman ransomware di tingkat paling dalam ini bukan sekadar teori karena sudah pernah ada hacker yang bisa membuat ransomware untuk disusupkan ke sistem firmware UEFI di motherboard, dan menyerang sistem yang dilindungi oleh Secure Boot.

Bahkan Beek juga menunjukkan sebuah chat dari grup chat log Conti, yang menyebutkan pengembang ransomware Conti tengah menjajal instalasi ransomware langsung ke firmware UEFI.

“Jika kita bisa memodifikasi firmware UFEI, kita bisa mengaktifkan enkripsi jauh sebelum OS aktif. Tak ada AV (antivirus) yang bisa mendeteksi ini,” tulis pengembang Conti dalam chat log tersebut.(Sumber)