Peneliti keamanan siber (cybersecurity) telah menemukan serangan ransomware baru bernama ShrinkLocker.

Ransomware adalah kategori program jahat (malware) yang mengunci data di komputer dengan enkripsi, lalu berusaha memeras korban dengan meminta tebusan.

Ransomware ini dinamai ShrinkLocker oleh perusahaan antivirus Kaspersky karena menyoroti prosedur pengubahan ukuran partisi (bagian dari media penyimpanan hard drive), yang penting bagi penyerang untuk memastikan sistem melakukan booting (proses menyalakan komputer) dengan benar diikuti file yang terenkripsi.

Adapun ShrinkLocker diketahui telah menyerang perusahaan di bidang manufaktur baja, vaksin, serta entitas pemerintahan. Negara yang terdampak mencakup Indonesia, Meksiko, dan Yordania.

Cara kerja ShrinkLocker

Secara rinci, pelaku ancaman diketahui menggunakan bahasa pemrograman VBScript.

Bahasa ini digunakan untuk melakukan otomatisasi tugas-tugas pada komputer Windows, dan membuat skrip (script) berbahaya dengan fitur yang belum pernah dilaporkan untuk memaksimalkan kerusakan.

Skrip ini bisa memeriksa versi Windows di komputer, dan mengaktifkan fitur BitLocker yang sesuai. BitLocker sendiri adalah fitur keamanan Windows yang menyediakan enkripsi partisi dalam sebuah hard drive.

Dengan metode ini, skrip ini diyakini bisa menginfeksi sistem operasi (OS) baru dan lama hingga Windows Server 2008.

Jika versi OS cocok untuk serangan tersebut, skrip akan mengubah pengaturan booting komputer dan mencoba mengenkripsi seluruh drive menggunakan BitLocker.

Skrip ini akan membuat partisi baru, yang menyiapkan bagian drive komputer terpisah berisi file untuk booting sistem operasi.

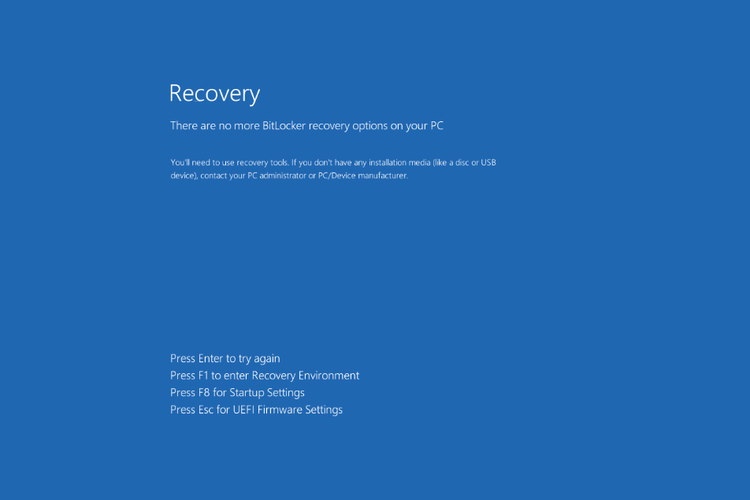

Hal ini bertujuan untuk mengurung korban di tahap berikutnya. Penyerang juga menghapus pelindung BitLocker, sehingga pengguna tidak memiliki opsi untuk memulihkan kunci enkripsi BitLocker.

Satu-satunya pihak yang memegang kunci BitLocker adalah penyerang itu sendiri, yang diperoleh lewat alat TryCloudflare.

Alat ini digunakan developer untuk menguji coba terowongan (tunnel) layanan infrastruktur internet Cloudflare, tanpa harus menambahkan situs ke Domain Name System (DNS) Cloudflare.

Tahap berikutnya, skrip berbahaya akan mengirimkan informasi tentang sistem dan kunci enkripsi komputer menuju server penyerang. Penyerang ini kemudian menutupi jejaknya dengan menghapus log dan berbagai file yang dinilai bisa digunakan untuk melacak dirinya.

Terakhir, malware pun akan melakukan penutupan paksa sistem pengguna, yang dimungkinkan oleh instalasi file di partisi terpisah yang sudah dijelaskan sebelumnya.

Pengguna pun bakal melihat layar BitLocker dengan tulisan “Tidak ada lagi opsi pemulihan BitLocker di PC Anda”.

Penyerang tidak memberikan catatan tebusan sehingga berbeda dari ransomware pada umumnya. Penyerang justru memberi label di partisi boot yang baru dengan sebuah alamat e-mail, sehingga korban diundang untuk berkomunikasi via e-mail.

Kesimpulannya, BitLocker yang dirancang untuk mengutamakan keamanan pengguna justru disalahgunakan untuk mencuri data pengguna.

Sebelumnya, BitLocker juga pernah disalahgunakan untuk mengenkripsi data sebesar 100 TB di 40 server milik rumah sakit di Belgia. Perusahaan produsen dan distributor daging di Rusia, Miratorg Holding juga menjadi korban serangan yang serupa pada 2022 lalu.

Cara menghindari ShrinkLocker

Kaspersky merekomendasikan sejumlah langkah untuk menghindari serangan ransomware ShrinkLocker. Berikut ini caranya sebagaimana dirangkum KompasTekno dari keterangan resmi Kaspersky, Kamis (30/5/2024):

- Gunakan perangkat lunak (software) keamanan yang kuat dan dikonfigurasi dengan benar untuk mendeteksi ancaman yang mencoba menyalahgunakan BitLocker.

- Menerapkan Deteksi dan Respons Terkelola (MDR) untuk memantau ancaman secara proaktif.

- Batasi hak istimewa pengguna untuk mencegah pengaktifan fitur enkripsi atau modifikasi kunci registri tanpa izin.

- Aktifkan pencatatan dan pemantauan lalu lintas jaringan, menangkap permintaan GET dan POST, karena sistem yang terinfeksi dapat mengirimkan kata sandi atau kunci ke domain penyerang.

- Selalu memantau kejadian eksekusi VBScript dan PowerShell, simpan skrip dan perintah yang dicatat ke repositori eksternal untuk retensi aktivitas meskipun ada penghapusan lokal.

(Sumber)